Quel danger représentent les Trojans bancaires ?

Les cybercriminels cherchent en permanence de nouveaux moyens pour dérober de l'argent, ainsi que pour éviter que leurs malwares ne soient détectés et éliminés par les outils de protection. Les vecteurs d'attaque les plus fréquents :

- l'accès (non autorisé) et l’usurpation de systèmes de banque en ligne ;

- le vol de données confidentielles à l'aide de logiciels malveillants ;

- le piratage de comptes bancaires de particuliers ;

- l'interception de données (notamment les données d'authentification de l'utilisateur) à l'aide de Trojans espions ;

- l'utilisation de malwares « encodeurs » afin de crypter les fichiers importants.

Dans certains cas, après être arrivés à leurs fins, les malfaiteurs peuvent détruire le système de fichiers afin de brouiller les pistes.

Les Trojans bancaires les plus dangereux et les plus connus (nombre d'entrées dans la base virale en 2013) :

- Trojan.Carberp — 13 400

- Trojan.PWS.Panda — 144 423

- Trojan.PWS.Ibank — 3 904

- Trojan.PWS.SpySweep — 14 514

- BackDoor.Termuser — 522

- Trojan.Hottrend — 2 677

- Trojan.Bayanker — 38

- Trojan.PWS.Turist — 781

Les malfaiteurs couplent souvent l’utilisation de malwares ciblant Windows et Android.

De courtes descriptions de Trojans bancaires sont présentées ci-dessous.

Trojan.Carberp

C'est un logiciel malveillant conçu pour voler les mots de passe d’accès aux systèmes de banque en ligne. Il comprend les fonctionnalités suivantes :

- vol des mots de passe ;

- exécution de commandes provenant d'un serveur distant ;

- lancement d’un serveur proxy sur l'ordinateur infecté ;

- envoi des fichiers stockés sur l'ordinateur infecté aux malfaiteurs ;

- administration distante de l'ordinateur de la victime ;

- destruction du système d'exploitation.

Il peut entreprendre plusieurs actions pour éviter d’être détecté par les outils de contrôle et de surveillance. Il peut également enrôler les ordinateurs infectés dans des botnets.

Trojan.PWS.Ibank

C'est un Trojan bancaire capable de transmettre les données que la victime entre dans le navigateur ou dans l'application de la banque en ligne. Ses fonctionnalités principales :

- le vol et le transfert de mots de passe aux attaquants;

- le blocage de l'accès aux sites des éditeurs antivirus ;

- l'exécution de commandes provenant d'un serveur distant ;

- le lancement d’un serveur proxy et d’un serveur VNC sur l'ordinateur infecté;

- l’endommagement du système d'exploitation ou des secteurs d'amorçage du disque.

Trojan.PWS.Panda

C'est un logiciel malveillant également connu sous les noms de Zeus et Zbot, dont la fonctionnalité principale est de voler les mots de passe des utilisateurs. Les capacités du Trojan :

- le vol de mots de passe d’accès aux banques en ligne et de clients FTP ;

- l'exécution de commandes provenant d'un serveur distant ;

- l'interception de l'information entrée par l'utilisateur dans le navigateur ;

- l'installation et la suppression dans le système infecté de certificats numériques, fichiers cookies ;

- le remplacement de la page d'accueil dans le navigateur web ;

- Le blocage de l'accès à différents sites ;

- Le téléchargement et le lancement de différents logiciels ;

- la suppression de données sur le disque dur.

Trojan.PWS.SpySweep

Il est également connu sous le nom de SpyEye. Les capacités du Trojan :

- s'intégrer dans les processus en cours ;

- injecter du contenu dans les pages web consultées par l'utilisateur ;

- exécuter des commandes provenant d'un serveur distant ;

- intercepter des données entrées par l'utilisateur dans le navigateur ;

- télécharger et lancer divers logiciels ;

- supprimer des données sur le disque dur.

BackDoor.Termuser

C'est une famille de malwares conçus pour obtenir l'accès à l'ordinateur infecté. Les capacités du Trojan :

- Empêcher le fonctionnement et/ou bloquer le lancement de logiciels antivirus ;

- Exécuter des commandes reçues depuis un serveur de gestion ;

- Administrer l'ordinateur à l'aide du protocole RDP (« Remote Desktop »). Pour ce faire, il enregistre dans le système un nouvel utilisateur avec les droits administrateur.

Trojan.Hottrend

C'est le plus petit Trojan bancaire, avec un fichier exécutable de 20 Ko, également connu sous le nom de Tinba (Tiny Banker). Sa fonctionnalité principale est la surveillance du trafic afin d'intercepter les données confidentielles et de les transférer aux malfaiteurs. Fonctionnalités :

- la désactivation de la restauration du système ;

- entraver le fonctionnement des logiciels antivirus ;

- le filtrage du trafic afin de trouver les données confidentielles et de les envoyer aux malfaiteurs.

Trojan.Bayanker

C'est un malware multi-composants qui peut voler les données confidentielles de l'utilisateur, y compris celles nécessaire pour l’authentification sur les banques en ligne, pirater les comptes bancaires, endommager le système de fichiers sur l'ordinateur infecté. Il peut exécuter les commandes provenant des malfaiteurs.

Trojan.PWS.Turist

Ce Trojan est conçu pour voler les données confidentielles, les mots de passe d’accès aux banques en ligne (y compris celles qui utilisent une authentification via carte à puce). Fonctionnalités :

- le vol de mots de passe d’accès aux banques en ligne ;

- l'affichage de données incorrectes dans la fenêtre du système banque-client (par exemple un solde de compte incorrect pour masquer le vol d’argent) ;

- l'exécution des commandes des malfaiteurs ;

- la destruction du système d'exploitation.

Il existe également des Trojans qui fonctionnent sur les appareils tournant sous Android. Le premier Trojan ciblant Android, connu depuis 2011, est

Après son installation sur l'appareil mobile, Android.SpyEye.1 intercepte et envoie tous les messages entrants aux malfaiteurs. Android.SpyEye.1 représente un grand danger, car il peut transmettre aux malfaiteurs des données confidentielles.

Exemple : Android.FakeSber.1.origin

C'est un Trojan bancaire ciblant Android. Il est conçu pour intercepter les SMS provenant du système de banque en ligne de Sberbank.

Il peut envoyer aux malfaiteurs tous les SMS entrants, ainsi que les masquer sur l'appareil mobile de la victime. Ce Trojan s'installe sur les appareils des victimes dont les ordinateurs sont infectés par les Trojans de la famille Trojan.Carberp (lorsque la victime utilise les services de la banque en ligne elle reçoit, via le navigateur, une notification créée par le Trojan.Carberp, mais sensée provenir de la banque, lui demandant d’installer, pour renforcer l’authentification, une application spéciale sur l'appareil mobile).

Comment les Trojans bancaires volent-ils les données ?

Le logiciel malveillant :

- s'intègre dans les processus liés au fonctionnement de la banque en ligne ;

- recherche les formulaires web et enregistre les données entrées ;

- filtre le trafic afin de trouver certaines sous-chaînes ;

- enregistre les frappes clavier ;

- effectue des captures d'écran au moment où l'utilisateur entre des données ;

- intercepte certaines fonctions gérant le transfert de données sensibles ;

- recherche et envoie des certificats numériques et des clés aux malfaiteurs.

Comment les Trojans bancaires se propagent-ils ?

- par le spam via les emails ;

- Via les vulnérabilités des applications ;

- Via les sites web infectés ou piratés ;

- Via les supports amovibles ;

- Via des logiciels illégaux téléchargés depuis des sources douteuses ;

- En s’installant à l'aide d'autres logiciels malveillants.

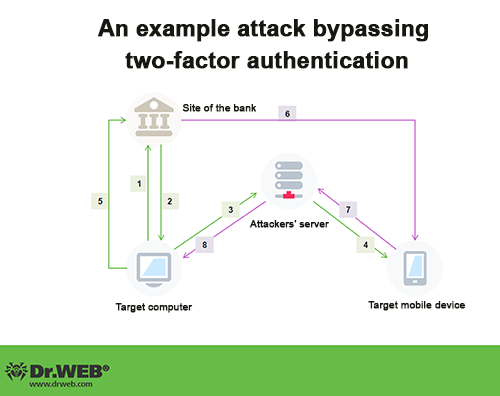

Exemple d'une attaque.

- L'utilisateur visite un site piraté.

- Le logiciel malveillant utilise une vulnérabilité pour pénétrer l'ordinateur.

- Le Trojan se connecte à un serveur distant, envoie aux malfaiteurs des fichiers de certificats numériques, le login et le mot de passe pour accéder à la banque en ligne.

- Si l'utilisateur ouvre la page de sa banque en ligne dans le navigateur, le Trojan affiche sur l'écran une notification venant soi-disant de sa banque et lui demandant d'installer une application (par exemple sous couvert d'un certificat de sécurité) sur son mobile.

- La victime installe le logiciel malveillant sur son Smartphone.

- Les malfaiteurs entrent le login et le mot de passe pour la banque en ligne.

- Le Trojan, lancé sur l'appareil, intercepte ensuite les SMS contenant les codes de confirmation des transactions effectuées et les envoie aux malfaiteurs.

- Les attaquants possèdent ainsi les codes d’accès à la banque en ligne, et donc au compte de l’utilisateur, ce qui leur permet de transférer de l'argent sur leur compte. Ils peuvent également agir sur les paiements en ligne effectués par l’utilisateur.

- Pour brouiller les pistes, le Trojan reçoit la commande de détruire le système.

|

|

Brochure " L'aveugle ne craint pas le serpent "Le vol d'argent est l’objectif principal des cybercriminels. Pour ce faire, ils développent de nouvelles modifications des Trojans bancaires existants. Pour en savoir plus, lisez la documentation. Partagez cette brochure sur les réseaux sociaux! |